L’operaio John Nada trova casualmente degli strani occhiali da sole, che gli fanno vedere le cose come non le aveva mai viste prima.

In breve. Un cult di fantascienza del sottogenere fanta-politico, ad oggi più discusso che visto. Imperdibile.

Durante una delle primissime proiezioni di Essi vivono, Carpenter fu colpito dalla reazione di un ragazzino americano che ero uscito dalla sala deluso e disorientato. Come se il film non fosse ciò che si aspettava, come se l’avesse colpito e irritato. Cresciuto probabilmente con film tipo Rambo, non è difficile immaginare questo giovane anni 80 pienodi aspettative autoreferenziali ed entusiastiche (IMDB riporta aspettative jingoistic e rah-rah, a riguardo: ovvero con la convinzione che il tuo paese sia sempre il migliore, e con atteggiamento entusiastico a prescindere). Convinzioni che sbattono brutalmente sull’impianto rivoluzionario, disilluso e nichilistico del film, erede sostanziale della fantascienza modello L’invasione degli ultracorpi. Un film che costò 4 milioni di dollari dell’epoca, e che esordì al primo posto al botteghino.

Essi vivono è un cult di fantascienza più di concetto che di narrazione, basato su un dualismo tipico del genere: la realtà è ciò che è, oppure ciò che sembra? Viviamo all’interno di un mondo in cui è possibile intervenire e migliorare gli aspetti delle cose, oppure si tratta di un gigantesco videogame in cui stiamo facendo divertire un Grande Altro, che gode nel darci imposizioni assurde? Esiste o no, alla fine, una possibilità di riscatto?

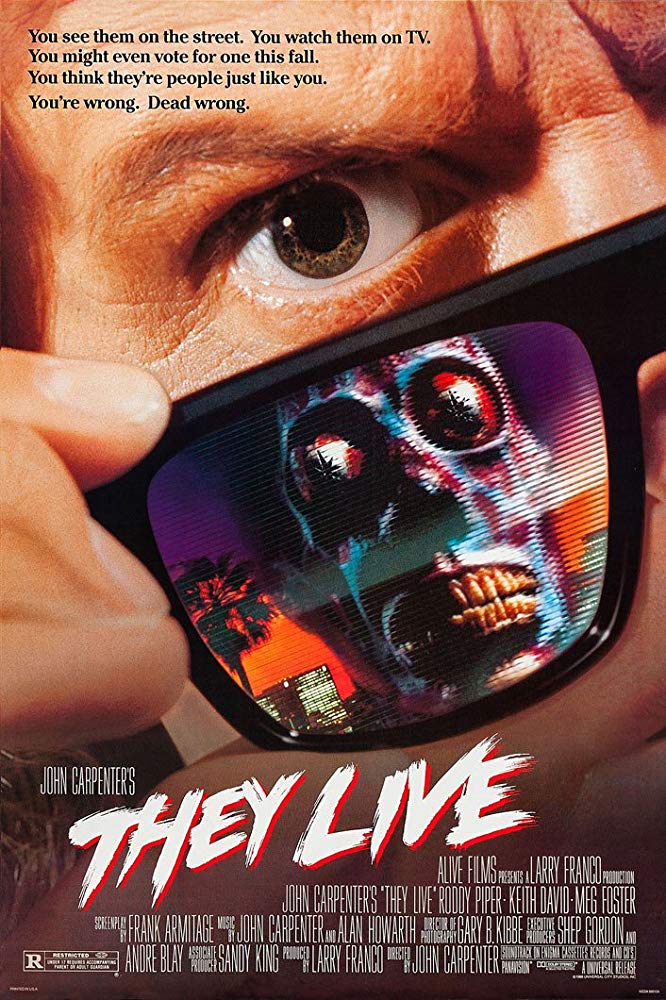

Un tema certamente non nuovo per il genere, che il nostro Carpenter dirige in modo rivoluzionario, mostrando l’America delle apparenze, della ricchezza, dell’eterna giovinezza, contrapponendola a quella povera e sfruttata del popolo degli emarginati, realizzando così dei capolavori di culto della sua cinematografia. Un film che si ispira al misconosciuto racconto breve “Eight O’Clock in the Morning“, di Ray Nelson, classe 1931 e scomparso nel 2022. La trama del racconto originale rimane ambigua: da un lato sembra che il protagonista abbia realmente scoperto un segreto raggelante, e che il mondo si sia disvelato come puro inganno, dall’altro (come di consueto) il lettore è lasciato al dubbio: il protagonista forse si sentiva circondato da alieni per via di uno stato paranoico prolungato o esasperante. Carpenter del resto dirige in modo autenticamente socialista, dato che prende dalla strada numerosi senza tetto e gli assegna parti minori, fornendo loro cibo e stipendio per il periodo della produzione. La tagline comparsa sulla locandine era esplicita: Li vedi per strada. Li vedi in TV. Potresti anche votarne uno, questo autunno. Pensi che siano persone come te. Ti sbagli. Mortalmente. La chiave di lettura più diffusa è ovviamente in chiave marxista, per quanto il film si sia prestato a vari tipi di cooptazioni che risulterebbero, alla lunga, più forzature che altro.

La chiave di lettura attuale di Essi vivono potrebbe anche essere diversa da quella del 1988, anno in cui uscì: le scelte di Carpenter furono politiche, facevano parte di un contesto con pretese sociologiche, per cui la regia voleva criticare il capitalismo americano usando personaggi allegorici. Gli alieni sono tra noi, il capitale ci controlla, il capitale decide come vivere, impone lo status quo, instaura alleanze e relazioni sociali, fa guadagnare e perdere posti di lavoro. Oltre all’attacco in chiave anti-capitalistica che lo rende un film sostanzialmente impegnato (e ciò ha delle conseguenze notevoli, perchè tutti, da destra a sinistra, hanno usato questo film per fargli dire cose che non sempre aveva detto), non manca il riferimento all’ennesima apocalittica epidemia di violenza urbana, ed alla pessimistica sociologia che sarà poi ampliata nel capolavoro “Il seme della follia“, di cui l’opera potrebbe considerarsi in parte anticipatrice.

Ma c’è di più: una volta liberato il film delle sue pretese di stampo anarchico e/o marxista, probabilmente con il pretesto del superamento delle stesse, della loro presunta vetustità o magari in nomen dell’attività preferita dal liberismo (fagocitare tutto ciò che gli è estraneo, operando la presunta e grottesca cancel culture che lo stesso usa come argomento dell’uomo di paglia), Essi vivono diventa Il film complottista per eccellenza. Complottista e conservatore, precisamente, in opposizione allo stesso regista che è sempre stato di tutt’altra idea politica. Piaccia o meno, oggi sembra essere così. Basterebbe leggere i commenti Youtube ai suoi vari spezzoni per capacitarsene, tra le ostentate convinzioni di chi li ha scritti e si da’ ragione a vicenda, con la stessa sicumera di un prete che accusa gli uomini di aver trovato un nuovo Dio negli alieni. Non saremmo così sicuri della correttezza della cosa.

Non per altro, ma sarebbe come pensare che Zombi sia un mero horror voodoo (e non come si dovrebbe, ovvero un horror sociale drammatico, nichilista e struggente). Il puro riduzionismo fa danni, e prima ce ne capacitiamo, meglio è. Il riduzionismo all’osso è tipico del web, del resto, e non potrebbe mai cogliere certe sfumature di Essi vivono, per quanto faccia ancora sorridere i cinefili dell’era internet e produca le convulsioni a complottisti di ogni ordine e grado, convinti o meno, adepti o occasionali, da tastiera o da divano, di destra e di sinistra – nella pura essenza trasversale o diagonalista che attraversa queste tematiche.

Sì, perchè se il film Essi vivono voleva essere una critica di sinistra ad un mondo che stava già iniziando ad impazzire a fine anni 80, sarebbe il caso di provare a non perdere di vista questa, come essenza. Altrimenti rischiamo di precipitare in un baratro di inerzia culturale e di paranoia fuori contesto, che serve a pochissimo e che paradossalmente potrebbe produrre sulla realtà lo stesso risultato prefigurato (e temuto) da Carpenter.

John Nada (interpretato dal wrestler “Roddy Piper” / Roderick Toombs, che realizza un’interpretazione monocorde che risulta efficace, nel contesto) è un uomo della classe operaia: solo e disorientato, si aggira in una metropoli sul finire degli anni 80. Un ruolo che Roddy Piper non faticò ad interpretare, essendo parte del proprio vissuto e che fu in parte esperienza dolorosa quanto rievocativa. John ha appena perso il lavoro a causa delle speculazioni dei broker: durante il suo girovagare senza meta (la città è Los Angeles, la stessa in cui – stando a Friedkin – si può vivere e si può morire) incontra l’ex collega Frank (interpretato da Keith David), il quale ha vissuto una situazione simile alla sua. L’uomo solidarizza e gli propone di farsi ospitare nella sua piccola comunità di periferia, in attesa di tempi migliori. Assunto in seguito come operaio in un cantiere, viene accolto benevolmente, quanto invitato a farsi gli affari propri riguardo ad un misterioso “giro” nonchè alla trasmissione pirata di alcuni comunicati, di natura anti-consumistica, da parte del prete di una chiesa locale.

Dopo lo sgombero della comunità da parte della polizia, John trova una scatola piena di occhiali da sole (realizzati proprio da quella comunità), e si accorge che gli fanno vedere la realtà per quella che è: al netto delle apparenze festose e rassicuranti, è piena di messaggi subliminali che incitano all’omologazione. Al tempo stesso, la gran parte delle persone più in vista e rispettabili appaiono, attraverso gli occhiali, come una sorta di mostruosi alieni. Gli esseri sembrano essere in combutta per controllare l’umanità, e solo grazie alla presa di coscienza dei due operai si riuscirà a rivelare universalmente la verità in un finale grottesco. Senza dimenticare una ulteriore perla meta-filmica: durante le conformistiche trasmissioni TV finali dei commentatori alieni, un lungo sermone contro sesso e violenza nei media finisce con la frase: “Cineasti come George A. Romero e John Carpenter dovrebbero mostrare un po’ di moderazione“.

Qualcuno non ha saputo leggere l’ironia finale un po’ demodè, fin troppi ne hanno criticato l’inconsistenza senza scomodarsi neanche di guardarlo con attenzione, molti altri (specialmente il vituperato popolo del web) hanno interpretato letteralmente lo spirito del film, al fine di auto-alimentare fantasie dietrologiche (in quest’ottica questo film proporrebbe una possibilità che poi si ricondurrebbe alle teorie del complotto promosse da David Icke sui rettiliani, ma che in realtà potrebbero anche fare capo all’idea fondante del racconto da cui è tratto, Eight O’Clock in the Morning), qualcun altro ancora nel vederlo ha sbadigliato: “Essi vivono” sarebbe per loro un film trash, scialbo, noioso, vagamente originale quanto irritante nella sua supponenza di voler dire tutto, di voler spiegare il mondo. Del resto solo i film post-apocalittici riescono a spiegare in modo chiaro dove andremo a finire, signora mia.

“Obbedite. Sposatevi e prolificate. Non pensate in modo indipendente. Spendete. Lasciatevi cullare dal benessere. Guardate la TV. Sottomettetevi. Non fate domande all’autorità. Uccidete la fantasia. “

Nessuna di queste ipotesi è a nostro avviso totalmente plausibile, nè rigorosa: per capire davvero Essi vivono serve un ritorno alle origini. Si tratta di un horror fantascientifico che si muove sulla falsariga di tutti gli horror di Romero con gli zombi, dove conta più evidenziare il messaggio socio-politico che la sostanza in sè della trama. Fatichiamo a pensare che lo sgombero della comunità non possa avere la stessa valenza del vedere la repressione anarchica della polizia americana all’inizio di Sacco e Vanzetti, ad esempio. Al tempo stesso non possiamo limitarci a ridurre all’uso degli occhiali rivelatori una dualità del tipo simulazione / realtà: il primo messaggio che Carpenter recapita allo spettatore è che per vedere le cose come stanno bisogna dotarsi della volontà di farlo.

Là fuori, come vediamo nel film (in modo mutuato da L’invasione degli ultracorpi di Don Siegel, a pensarci bene) la maggioranza delle persone non si pone nemmeno il problema di cosa sia reale e cosa no: tutto è reale, semplicemente, si crede a quello che si vede, veggenti e imbonitori televisivi inclusi. Ma vale la pena provare ad estendere il discorso: gran parte del dibattito su Essi vivono parte da mezze verità ed isola alcuni aspetti della trama rispetto ad altri. Va tenuto in conto che si tratta anche di un film che si legge diversamente in base al periodo in cui si vive, che non è la fine degli anni 80 ma è il mondo digitalizzato in cui ci troviamo.

Essi vivono è assurdamente diventato un meme, vittima di una reinterpretazione digital che lo ha reso un fenomeno complottista quasi alla pari con Operazione Luna. Non sapremo probabilmente mai quanto Carpenter possa essere d’accordo in merito (pensiamo molto poco), e c’è pure un’intervista recente all’Independent a confermarlo, in cui il regista racconta del suo incontro su Twitter con alcuni complottisti americani:

L’anno scorso – dice Carpenter – ho avuto a che fare con persone che su Twitter dicevano che Essi vivono parlava di come gli ebrei controllano il mondo. Allora sono intervenuto e ho detto ‘no, no, no’, ma non l’hanno accettato. È stato incredibile. È stato come dire: andiamo ragazzi, non esistono i rettiliani. Queste ipotesi di complotto non sono neanche creative. Sono soltanto sciocchezze. Come potete credere a queste stronzate? È questo che non capisco. L’eredità di Trump, forse? Sì, conclude il regista.

Le intenzioni di Carpenter non potevano neanche essere quelle di diventare un meme postumo, a ragionarci su, ma serve addirittura citarlo per capacitarci di quanto sia impossibile convincere certi adepti del contrario. Comunque (non) si vogliano fornire chiavi di lettura ci resta un film epico: i dialoghi tra “colletti bianchi” con sembianze di alieni, carichi di pathos grottesco e di considerazioni a volte semplicistiche quanto efficaci, o anche solo l’epica scazzottata tra i due protagonisti (ogni autentico cinefilo dell’era internet passerà almeno una giornata a chiedersi perchè sia stata concepita in quel modo). Vale la pena ricordarne i motivi: la sequenza dura esattamente 5 minuti e 20 secondi, e Carpenter la lasciò intatta perchè rimase colpito dal suo realismo, frutto di una preparazione attoriale di circa tre settimane. Ideata, provata e coordinata nel cortile dell’ufficio di produzione del regista, fu la lotta destinata a passare nella storia del cinema:Nada (Roddy Piper) e Frank (Keith David) battagliano perchè il secondo non vuole guardare in faccia la realtà, e i colpi furono tutti autentici (ad esclusione di quelli all’inguine e al viso).

Essi vivono resta un cult da contestualizzare nell’epoca in cui uscì, guai – a nostro avviso – a mettere in dubbio questo assunto, o peggio ancora piegarlo ad esigenze di fargli dire cose che non ha mai detto. Un film suggestivo e politicamente schierato, tanto da essere citato tutt’oggi (nel bene o nel male) come come uno dei più famosi Carpenter di ogni tempo e luogo: in effetti suona attualissimo nello scenario attuale, in cui vedere un “Qualcuno” dall’alto che ci impone come vivere, cosa comprare, come vestirci e come comportarci suona addirittura scontato.

“L’unica cosa che conta è diventare famosa… la gente mi guarda e mi adora. Io non invecchio mai, sono diventata immortale…”