Spaghetti hacker è un libro di culto nel panorama informatico italiano del 1997 (ed. Apogeo). Un panorama che non correva alla stessa velocità dei colleghi degli Stati Uniti, all’avanguardia in ambito informatico grazie a corposi finanziamenti per la tecnologia che, almeno sulla carta, andavano concepiti in ottica guerra fredda per controbattere al vertiginoso equivalente sovietico nell’ambito. E se ARPANET nasce in un chiaroscuro, per cui i “capi” del progetto erano militari o quantomeno seriosi dirigenti statunitensi non propriamente progressisti, mentre chi ci lavorò attivamente era mediamente un convinto contestatore del Sessantotto, l’Italia sicuramente non conobbe lo stesso sviluppo in ambito tecnologico.

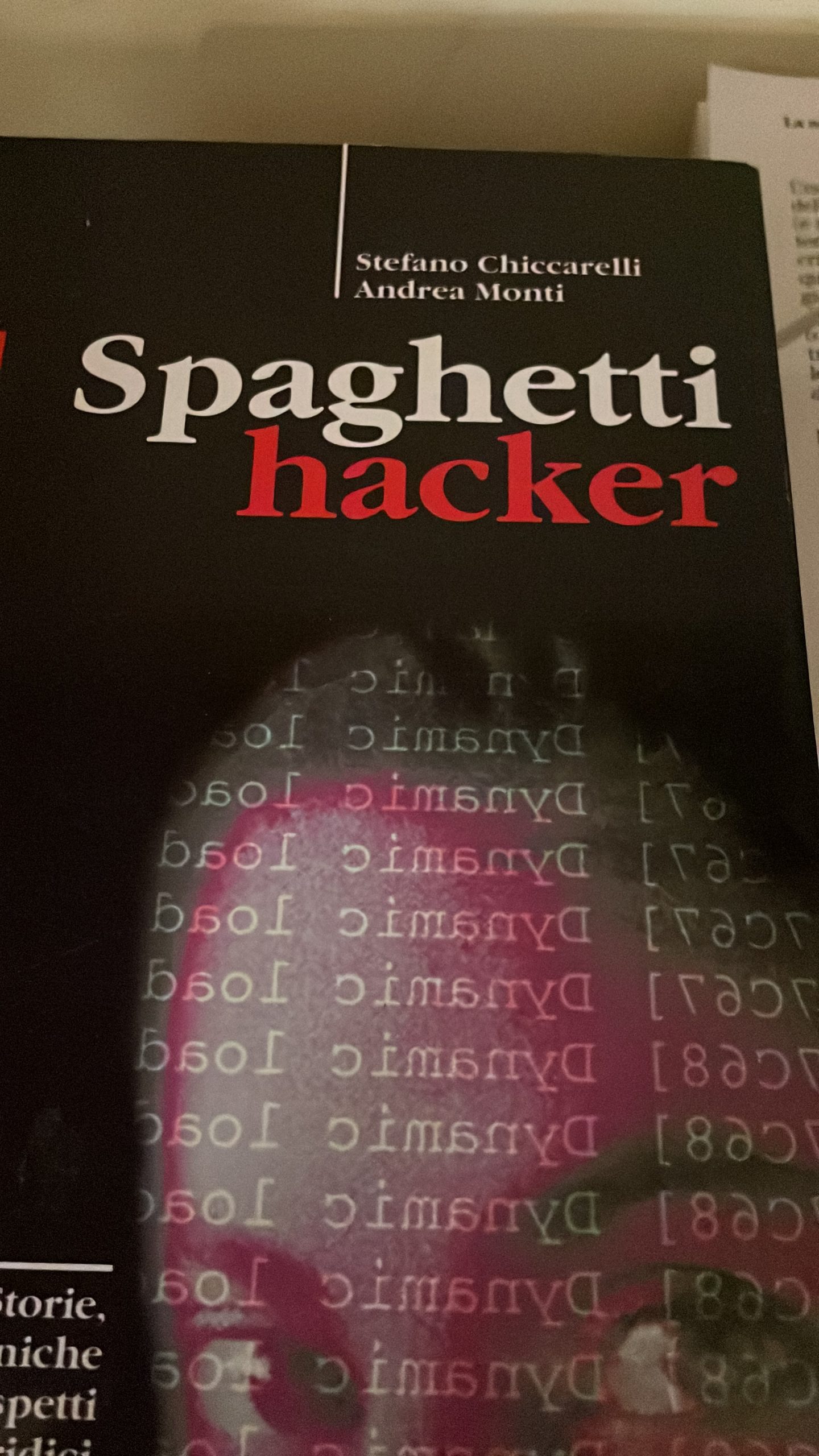

Il libro si incentra essenzialmente sulla storia della diffusione dell’informatica tra i non addetti ai lavori e non professionisti nel nostro paese: parliamo di poche migliaia di smanettone informatici che in alcuni casi, racconta il libro, si costruivano da soli i modem per accedere e provavano a comporre un mitologico numero verde (rimasto attivo e inutilizzato per un certo periodo) che forniva da tanto sospirata connessione ad Internet. Erano tempi particolarmente bui: e non soltanto perché non avevamo smartphone in tasca già connessi ad Internet, ma perché quegli stessi smanettoni si trovarono appiccicati addosso l’etichetta di hacker, accusati delle peggiori nefandezze (terrorismo, pedofilia, pirateria informatica) in un periodo periodo in cui i vuoti normativi abbondavano e non esisteva sostanzialmente alcuna legge specifica che si potesse applicare all’informatica. Oggi, forse, ce ne sono anche troppe, ma moltissime derivano dallo stesso mood: legislatori chiamati a legiferare su tecnologie che non conoscevano troppo, con tutti i limiti (e i tragici equivoci) del caso.

Quando programmo, spesso mi vedo seduto come una specie di mago Merlino con cappello a cono in testa, lo schermo si trasforma in una specie di sfera di cristallo, nella quale appaiono visioni che si possono capire, divinare attraverso formule magiche incomprensibili. […]

L’unica ragione “politica” per la quale mi interesso di hacking e di phreaking è che sono profondamente incuriosito verso le tecnologie informatiche, forse sono presuntuoso e anticonformista se dico che questo tipo di tecnologia diventerà talmente importante in futuro al punto da modulare la libertà di ogni singolo individuo.

(Accendin0)

Spaghetti hacker è un gustoso sunto dal sapore libertario, non recentissimo ma pur sempre attuale, che paventa la censura di Internet come una vera e propria catastrofe, come suggeriva gran parte della cultura hacker che si sviluppò non solo in Italia nel periodo. Un qualcosa che visto oggi fa sorridere, visto che sono gli utenti stessi di Internet che invocano la censura su determinati contenuti, con una leggerezza ed una no chance che avrebbe lasciato allibito coloro i quali hanno portato Internet in Italia, sia pure spesso comoda artigianali, non ufficiali o (in alcuni casi) non completamente legali.

Il libro rifiuta l’equiparazione che venne fatta dalle normative dell’epoca per cui a momenti la pirateria informatica era più punita di un omicidio, evidenziando più volte come quelle leggi fossero frutto delle pressioni di lobby di informatica nascenti che avevano tutte l’interesse a farsi tutelare legalmente nelle loro attività. Con vari riferimenti mitologici, soprattutto soprattutto varie hacker che diventavano “quelli bravi col computer”, che andavano a lavorare nelle multinazionali (in molti casi per due soldi), e che venivano assunti da capi che neanche capivano troppo quello che facevano. Una delle prime leggi in ambito informatico italiano è nota come legge Serafini, e anche se non esiste traccia sul web della legge viene citata più volte nel libro in questione.

Sono tante le tecniche che vengono descritte e per cui sono state rilasciate varie testimonianze anonime (le migliori sono tutte nella fine del libro a mio avviso): si parla di hacker molto giovani che praticavano con disinvoltura cellular phreaking, ovvero la tecnica che consentiva la duplicazione di un numero di telefono (quella che oggi si chiamerebbe clonazione del numero) e che consentiva di utilizzare un telefono altrui a insaputa del proprietario. Oppure ancora le prime BBS che si diffondono in Italia, per cui era nell’ordine delle cose che tutti provassero ad intrufolarsi in quelle degli altri, per segnalare bug del sistema UNIX e per consentire ai sysadmin (amministratori di sistema) di migliorare gli stessi sistemi tecnologici le stesse infrastrutture che abbiamo utilizzato (e continuiamo ad utilizzare) fino ad oggi.

Perché il punto fondamentale è capire che – al di là della facciata burocratica, tesa a determinare sempre e comunque un colpevole – le violazioni degli hacker sono diventate progresso, piaccia o meno, magari non subito, magari non sempre, ma in molti casi lo sono diventate perchè hanno evidenziato limiti tecnologici e hanno costretto i programmatori ad aggiornarsi, a rimanere sul pezzo, a proteggerci meglio tutti dalle incursioni. Perché l’unico modo per vincere era quello di partecipare a quello strano gioco, che rimaneva comunque confinato nell’ambito del digitale ed in cui soprattutto non c’era l’obbligo di pubblicare le cose a proprio nome, ma era prassi consolidata nascondersi dietro nickname asessuati e spesso tratti dai romanzi di Sterling o di Gibson (vere e proprie bibbie di riferimento per tutti gli hacker dell’epoca). Spaghetti hacker rimane un libro storico che farebbe, ancora oggi, venire i brividi a qualunque politico abbia seriamente parlato di censura di Internet.

Gran parte del libro utilizza terminologia tecnica dell’epoca e cerca di spiegare come si lavorasse con l’informatica alla fine degli anni 80 e durante tutti gli anni 90: si lavorava in modo artigianale e quasi sempre sistemi open source, che permettevano di essere smantellati e manipolati e piacere con conseguenze a volte nefaste, altre semplicemente divertenti. E questo l’elemento che abbiamo ereditato per l’internet di oggi: in bilico perenne tra divertente e di cattivo gusto, tra illegale e ironico, tra tutto e niente, un lascito colossale e dai confini labili per tutte le generazioni successive di troll, molestatori, ricercatori universitari di giorni e hacker di notte, utenti in fissa con l’anonimato, programmatori C++, smanettoni di ogni ordine grado.

Già ai tempi di War Games (film del 1983), del resto, era pressappoco consolidato nella cultura di massa cosa fosse un wardialing (comporre più numeri di fila in automatico, fino ad individuarne uno target con determinate proprietà), era pressappoco risaputo che un ragazzino sapesse telefonare gratis sfruttando la linguetta di una lattina (il primo a sfruttare quelle tecniche era stato Kevin Mitnick, condannato negli USA per questa come per altre attività digitali illecite). Ma non solo: era implicito perchè uno volesse penetrare nel sistema di un produttore di videogame (per accaparrarsi l’ultimo titolo in uscita prima degli altri). Vallo a spiegare ad un italiano che accendeva a malapena una televisione e considerava il telecomando la più grande innovazione degli ultimi anni.

Era altresì noto alla maggioranza dei nerd ottantiani cosa fosse un supercomputer, il tutto mentre le suggestioni da apocalisse nucleare contagiavano viralmente (diremmo oggi) l’opinione pubblica (siamo in piena Guerra Fredda), in un mix confondente di panico, allarmismo e cautela che forse forse non si è esaurito nemmeno oggi. Non solo: si sapeva, quantomeno nei college americani, cosa fosse una backdoor, forse addirittura cosa fosse una realtà virtuale (il supercomputer del film War Games considera, a tutti gli effetti, la guerra simulata come grottescamente equivalente ad una reale). Siamo all’inizio degli anni Ottanta, l’informatica è in fermento, e così iniziano a diffondersi i computer ad uso domestico che entusiasmano gli smanettoni di ogni ordine e grado. In Italia non fu proprio così, ma nonostante tutto qualcosa si mosse.

È un clima che conosciamo bene, a ben vedere: oggi si parla molto di cyberbullismo ma per la sensibilità d’epoca sarebbe stato considerato eccessivo parlarne, ad esempio. Naturalmente per capire questo aspetto è necessario considerare che gli utenti erano erano tre o quattro ordini di grandezza di meno: se oggi parliamo di decine di milioni di utenti su Internet, infatti, all’epoca erano al massimo qualche decina di migliaia di utenti BBS e simili. L’accento della criminalizzazione del mezzo trasmissivo si vide soprattutto – raccontano gli autori – per chi duplicava i software nelle BBS, per cui gli autori sostengono e smontano, per quanto possibile, le potenziali accuse di ricettazione per chi lo praticava (non per altro: una copia non è una sottrazione ad altri, è “solo” una copia). La storia di Internet la conosciamo, e tutti ricordiamo i casi in cui l’autorità, spesso sfruttando una normativa carente e ambigua, si introducevano nelle case dei ragazzini sequestrando tutti i computer, i monitor e le stampanti, e non semplicemente i dati (che sarebbero stati l’autentico potenziale oggetto di analisi).

In Italia non si ebbe affatto lo sviluppo indicato nella maggior parte dei libri: per vedere le prime connessioni ad Internet abbiamo dovuto aspettare l’inizio degli anni anni 90. nonostante spaghetti hacker se un libro dotato fa vedere in maniera molto chiara come nascono la gran parte dei fenomeni tecnologici in Italia. Gli autori sono un informatico o un giurista (Chiccarelli e Monti, rispettivamente) che propongono una lettura snella, agevole e dal sapore libertario di quella che poi sarebbe diventata la cultura hacker a tutti gli effetti. Ponendo dilemmi che non si sono risolti neanche oggi, dopo aver trascorso un periodo di forte criminalizzazione delle attività hacker in generale, con una tecnologia di connettività che nel nostro paese si sviluppava poco e male (e si prestava alla speculazione di pochi), e che soltanto con le prime linee ISDN ad inizio Duemila inizierà a diventare un fenomeno di massa a tutti gli effetti.

Disponibile su Amazon